43,2 Prozent aller Websites weltweit laufen unter WordPress. Diese hohe Verbreitung macht WordPress Websites zum beliebten Angriffsziel. Gerade mit einer kleinen Website wähnen sich viele häufig in Sicherheit, denn wer sollte schon einen Blog mit geringer Reichweite oder ohne sensible Daten hacken? Ich zeige dir heute, warum das ein gefährlicher Trugschluss ist, wenn es um WordPress Sicherheit geht.

WordPress ist vor allem deswegen interessant, weil es so viele Websites nutzen. Denn bei vielen Angriffsformen kommt es nicht auf die „Qualität“ der gehackten Ziele an, sondern schlichtweg darauf, automatisiert so viele Websites wie möglich infiltrieren zu können. Wie es aussehen kann, wenn eine Schwachstelle systematisch ausgenutzt wird, zeigte das Beispiel der Sicherheitslücke in WordPress 4.7.1. Unzählige Websites wurden damals auf der Startseite mit dem Hinweis „hacked by“ verunstaltet.

Die Sicherheitsfirma Sucuri hatte die Schwachstelle gefunden und an WordPress weitergereicht. Und obwohl das Problem in WordPress 4.7.2 behoben wurde, wurden nach Bekanntwerden des Exploits Millionen von Seiten in sogenannten Defacement Angriffen gehackt.

Das Beispiel verdeutlicht, dass wirklich jede WordPress Website für Angriffe interessant ist. Denn die Attacken laufen in den allermeisten Fällen völlig automatisch ab. Ich zeige dir heute, wie so ein Angriff aussehen kann, was das Ziel dabei ist und welche Folgen es für dich und deine Website haben kann, wenn deine Website einmal erfolgreich gehackt wurde.

Deine WordPress Website soll gekapert werden

Wie gesagt: Meistens geht es gar nicht darum, wie groß die Website ist oder was es dort zu holen gibt. Es werden einfach automatisiert sehr viele Websites angegriffen, die bestimmte Sicherheitslücken nicht gestopft haben. Ist die Website erst einmal infiziert, kann sie beispielsweise für den Versand von Spam missbraucht werden oder verteilt selbst Malware – also Schadsoftware – an die User.

So wird ein Netzwerk aus Malwarelieferanten oder ein Botnet geschaffen, das später für DDoS- oder Brute Force Attacken missbraucht werden kann. Die einzelne Website ist also häufig nur als Teil eines großen Ganzen interessant. Und je mehr Websites gekapert bzw. infiziert werden, desto wertvoller wird die zugehörige Malware Maschinerie.

Abonniere den Raidboxes Newsletter!

Wir liefern dir einmal monatlich topaktuelle WordPress Insights, Business Tipps & mehr.

Zahl der Angriffe auf WordPress nimmt zu

Tendenziell nimmt die Zahl der Angriffe auf Websites zu. So wurden laut Google 2016 32 Prozent mehr Seiten gehackt als noch 2015. Eine der häufigsten Angriffsarten waren die sogenannten Brute Force Attacken. Hier wird einfach gesagt durch bloßes Raten versucht, die richtige Kombination aus Loginname und Passwort einzugeben.

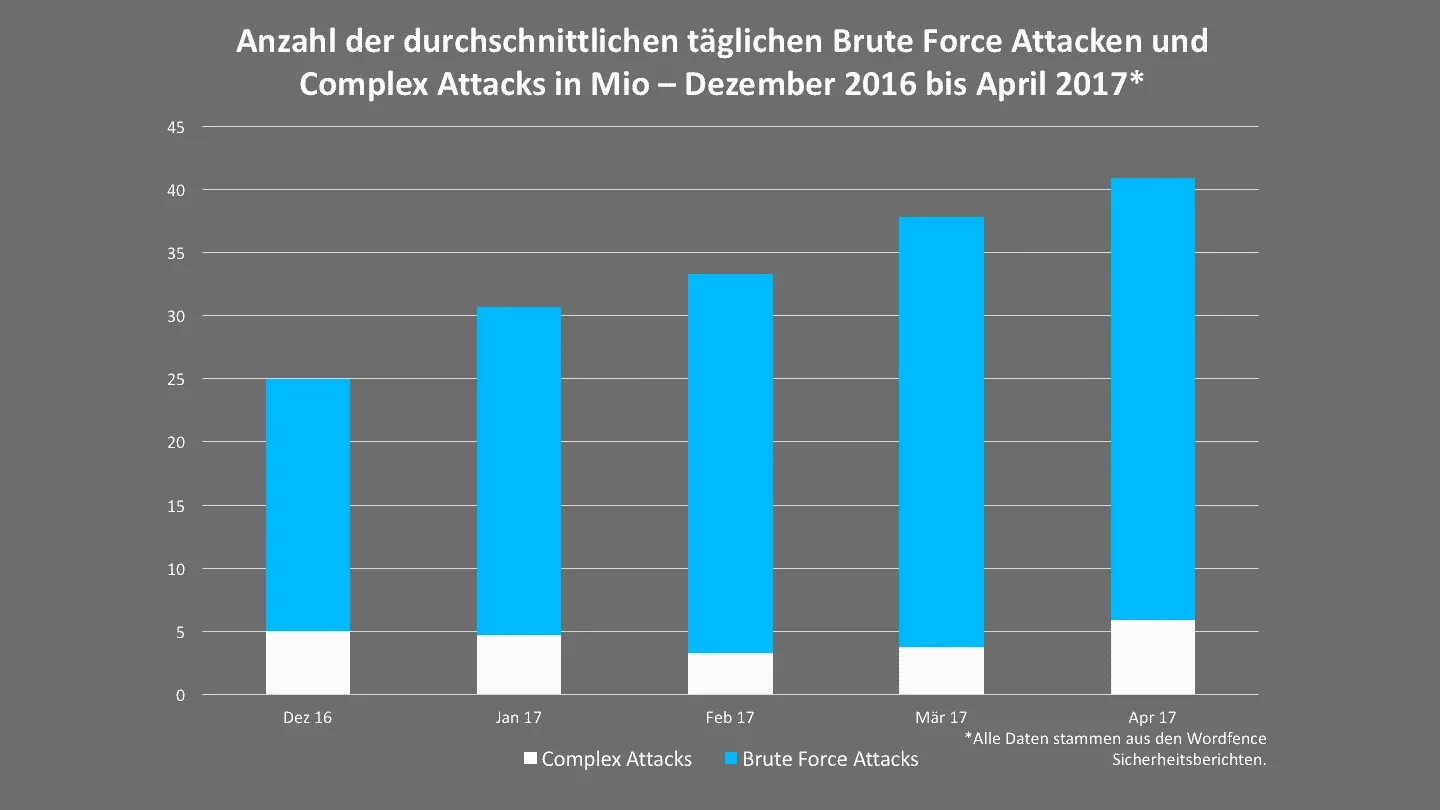

Das wird auch durch die Zahlen des Sicherheitsanbieters Wordfence unterstrichen. Hier konnte in den USA ein stetiger Anstieg dieser Angriffe auf WordPress verzeichnet werden.

Reichweite ist das Kapital dabei

Am Beispiel eines Botnets lässt sich das hervorragend illustrieren. Ein Botnet ist ein Netzwerk aus gekaperten Websites (wobei es sich auch um internetfähige Endgeräte oder Router handeln kann), das dazu benutzt wird, um etwa DDoS Attacken gegen Websites oder Server zu fahren. Dabei werden die Elemente des Botnets aktiviert und bombardieren das Ziel auf Kommando mit so vielen Anfragen, dass der Server zusammenbricht und überlastet wird.

Je mehr Websites in einem Botnet aufgenommen werden, desto mächtiger und damit wertvoller wird es. Das heißt aber auch, dass das Kapern der WordPress Installationen häufig nur der erste Schritt ist. Im zweiten Schritt muss dann etwas geschaffen werden, das sich monetarisieren lässt.

Die drei I: Informieren, identifizieren, infiltrieren

Sobald eine Sicherheitslücke bekannt ist, beginnt die eigentliche Arbeit: Es muss ein Programm geschrieben werden, das herausfinden kann, ob die Schwachstelle vorhanden ist und diese dann automatisiert ausnutzt. Grob lassen sich unspezifische WordPress Hacks in drei Phasen unterteilen:

Phase 1: Informationen beschaffen

Im ersten Schritt wird nach Wissen über bekannte oder unbekannte Schwachstellen in WordPress gesucht. Das ist über Plattformen wie die WPScan Vulnerability Database möglich.

Bei den Defacement Attacken, die ich am Anfang des Posts schon erwähnt habe, hätte auch einfach ein Blick auf wordpress.org gereicht.

Phase 2: Angriffsvektoren identifizieren

Jetzt ist bekannt, wo angesetzt werden kann. In Phase 2 muss ein Skript geschrieben werden, das es ermöglicht aus der Masse an Websites diejenigen herauszusuchen, die die Schwachstelle aufweisen. Bei den Defacement Angriffen auf WordPress 4.7. und 4.7.1 im Jahr 2017 war das unkompliziert über das Auslesen der WordPress Version möglich.

Phase 3: Automatisierte Angriffe

Einmal gefunden, kann die Website (automatisiert) gehackt die (un)erwünschten Veränderungen vorgenenommen werden. Einige typische Beispiele sind:

- Datenklau: Es wird versucht, sensible Daten von deiner Website oder den Usern zu stehlen. Das können E-Mail Adressen oder auch Bankdaten sein – im Prinzip ist aber alles interessant, was sich verkaufen oder weiterverwenden lässt. So kann etwa ein falsches Formular auf deiner Website platziert werden, das alle eingegebenen Daten stiehlt. Und das in einer vollkommen vertrauenswürdigen Umgebung und auch noch mit SSL verschlüsselt.

- Kidnappen der Website: Deine WordPress Website wird in ein Botnet eingebunden. Damit wird die Kontrolle über deine Website gesichert und es ist zum Beispiel möglich, auf Kommando DoS- oder DDoS-Attacken mit ihr zu fahren.

- Schadcode einschleusen: Hierbei wird Schadcode auf deiner Website platziert. So können etwa deine Werbeplätze missbraucht oder wiederum Datenklau durch falsche Formulare betrieben werden.

In den meisten Fällen kosten WordPress Hacks Zeit und Geld

Welche Kosten durch einen WordPress Hack entstehen und welche direkten oder indirekten Folgen ein Angriff genau haben kann, kann man nicht pauschal sagen. Doch auf diese drei Folgen muss man sich bei gehackten Websites eigentlich immer einstellen:

1) Kosten für Wiederherstellung

Täglich finden Millionen von Angriffen auf WordPress Websites statt. Alleine der Pluginhersteller Wordfence misst für den April 2017 im Schnitt 35 Mio. Brute Force Attacken und 4,8 Mio. Exploit Attacken täglich. Soll heißen: Es gibt keine absolute Sicherheit. Du kannst lediglich die Wahrscheinlichkeit gehackt zu werden so gering wie möglich halten und entsprechende Mechanismen schaffen, die es dir im Fall der Fälle ermöglichen, deine Website schnell wiederherzustellen.

Im besten Fall hast du ein Backup der Website und kannst dieses einfach wieder einspielen. Sollten auch die Backups infiziert oder eine Wiederherstellung nicht möglich sein, wird es schon aufwändiger. Dann fallen noch Zeit und Kosten für die händische Entfernung der Malware an.

2) Umsatzeinbußen

Je nachdem, welche Art von Schadcode eingespielt wurde und wie lange deine Website gewartet werden muss, können dir auch Kosten in Form von entgangenen Umsätzen aus Werbung und Verkauf entstehen.

3) Vertrauensverlust

Google sieht alles: Eine gehackte Website enthält häufig Schadcode, der Malware verbreitet. Wenn Google das erkennt – und du nichts dagegen tust – landet deine Website auf einer Blacklist. Beim Aufruf des Internetauftritts erscheint dann für User ein Sicherheitshinweis mit der Warnung vor Malware oder Phishing. Das kann auch dazu führen, dass deine Search Engine Ranking Position (SERP) leidet und du deutlich an Reichweite verlierst.

Fazit: Angriffe auf WordPress Websites sind ganz normal

Dieser Artikel soll natürlich keine unbegründete Panik schüren. Was er aber verdeutlichen soll: Nur weil du eine „kleine“ Website hast, bedeutet das nicht, dass du dich nicht aktiv mit dem Thema WordPress Sicherheit auseinandersetzen solltest.

So ist es etwa wichtig zu wissen, dass der Großteil der Schwachstellen durch regelmäßige Updates eliminiert werden kann. Und dass ein SSL Zertifikat deine Website nicht vor Angriffen schützt.

Eingangs habe ich erwähnt, dass die schiere Verbreitung von WordPress als CMS jede Website zu einem potenziellen Ziel macht. Doch diese Verbreitung bringt auch einen entscheidenden Vorteil mit sich: Eine weltweite Community arbeitet rund um die Uhr daran, WordPress sicherer zu machen. Und so gibt es für jede Schwachstelle und für jedes Problem früher oder später eine adäquate Lösung.

Schreibe einen Kommentar